دلتان میخواهد دوستان را شگفت زده کنید؟

این مطلب را دنبال کنید تا ببینید چگونه با یک شوخی میتوانید محتوای هر سایتی را ظاهرا تغیر دهید و دوستان خود را شگفت زده کنید…

مرورگر گوگل کروم امکانات جالبی را در اختیار طراحان وب و توسعه دهندگان قرار میدهد. یکی از این امکانات Inspect Element است که کارهای زیادی از دستش برمیاید.

– یک سایت دلخواه را باز کنید و بر روی متنی از سایت که دوست دارید تغیر کند ؛ کلیک راست کرده و Inspect Elements را انتخاب کنید.

– اکنون متن دلخواه را انتخاب و دوبار کلیک کنید تا در حالت ویرایش قرار گیرد.متن مورد نظر خودتان را اضافه کنید و پنجره Inspect را ببندید!

برای مثال ما سایت www.Microsoft.com را تغیر دادیم و عبارت “یک لپ تاپ و ویندوز ۱۰ مجانی برای ایرانیان” را در آن قرار دادیم!!

البته یادتان باشد صفحه را بازخوانی (Refresh) نکنید! این متن فقط در کامپیوتر شما دیده میشود و میتواند اطرافیان شما را متعجب کند!!!

* یک هکر میتواند صفحه ای از یک سایت رسمی را با پیامی دروغین بسازد و شما را مجاب به کاری کند ، مثلا واریز مبلغی برای دریافت جایزه و …

مواظب باشید!!!

آمار

وب سایت:

آمار

وب سایت:

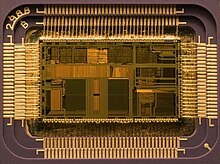

دو کمپانی بزرگ در حوزه ی پردازنده های کامپیوتری وجود دارند که بطور رقابتی محصولات خود را تولید و عرضه می کنند. محصولات این دو کمپانی را در بازار به نامهای

دو کمپانی بزرگ در حوزه ی پردازنده های کامپیوتری وجود دارند که بطور رقابتی محصولات خود را تولید و عرضه می کنند. محصولات این دو کمپانی را در بازار به نامهای